Kick Tort Teen

forensics

Anagram, anyone?

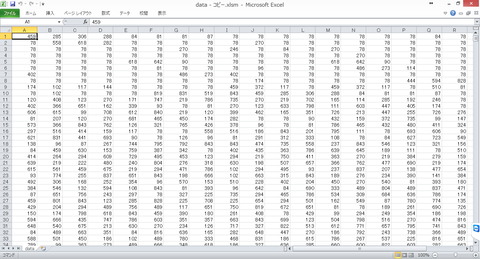

data.xlsというファイルですが、ダブルクリックしても下図のようにExcelで開くことができません。

バイナリエディタで中身を確認すると、先頭がPKで始まっていますので、拡張子をzipに変更して解凍してみます。解凍してできたファイルを確認すると、vbaProject.binというファイルが見つかりますので、マクロ付きのExcelファイルだと思われます。

そこで、ファイルの拡張子をxlsmに変更することで、Excelで開くことができました。

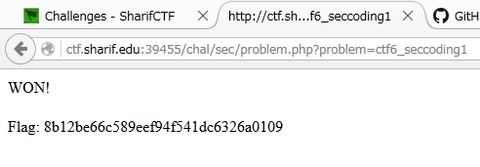

次に、マクロを実行してみると、ユーザフォルダの直下にfileXYZ.dataファイルができます。このファイルはLinuxの実行ファイルになっていますので、Linuxの環境で実行してみると、そのままフラグが表示されました。

$ ./fileXYZ.data

SharifCTF{5bd74def27ce149fe1b63f2aa92331ab}

フラグは、

5bd74def27ce149fe1b63f2aa92331ab

です。