Untitled-1.pdf

Misc (50 pts)

This PDF has a flag on it, but I can't find it... can you?

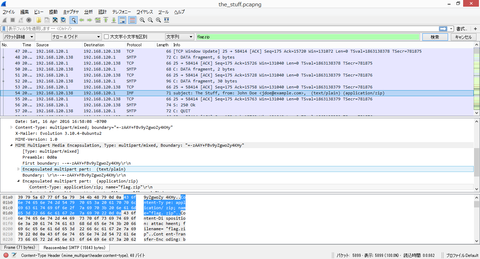

ダウンロードしたPDFファイルを表示してみます。特に見た目では怪しいところはありません。

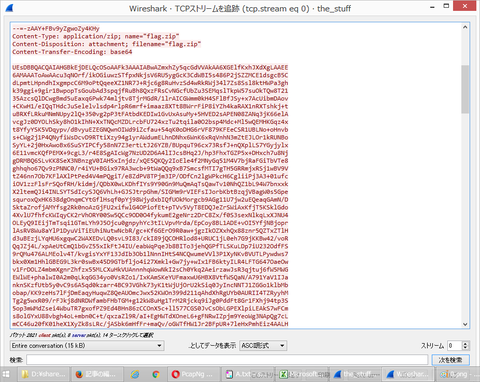

テキストエディタでPDFファイルを確認してみます。次のように、PDFファイルの終端を表す%%EOFのあとに、さらに謎のオブジェクトが続いています。

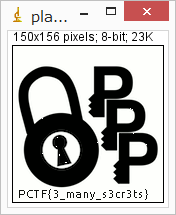

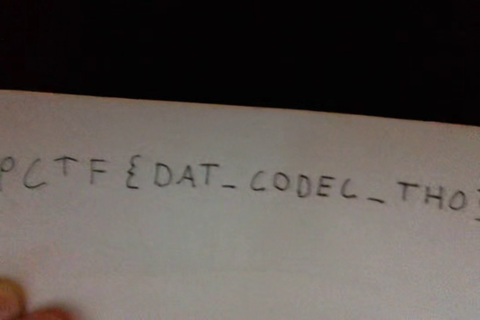

この部分が怪しいので、バイナリエディタで%%EOF以降を削除して保存してみます。PDFファイルを表示してみると次のように表示されます。下の部分の黒い画像がなくなり、白地の部分が現れました。下図では白地に白文字なので見えませんが、選択できるテキストと思われる部分があります。

この部分をコピーしてテキストエディタで確認してみると、次のとおりフラグでした。

フラグは、

PCTF{how_2_pdf_yo}

です。