アンケートに答えるとフラグが表示されます。まず1ページ目です。We'd value your feedback

10 points / Solved 117 timesIn order to improve the Google CTF, we'd like to collect your feedback. Please fill out a quick survey here

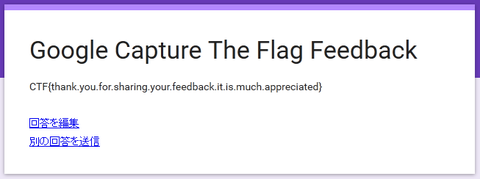

Google Capture The Flag Feedback次が2ページ目です。

We'd love your feedback so that we can make the CTF as fun and educational for as many people as possible.

*必須

I have played in a Capture The Flag event before *

Yes

No

I would rate my security knowledge as *

Beginner

1 2 3 4 5

Expert

I would play the Google CTF again *

Strongly Disagree

1 2 3 4 5

Strongly Agree

I would encourage other people to play in the Google CTF in the future

Strongly Disagree

1 2 3 4 5

Strongly Agree

There were challenges that interested me *

Strongly Disagree

1 2 3 4 5

Strongly Agree

There was a variety of categories that I enjoyed *

Strongly Disagree

1 2 3 4 5

Strongly Agree

There where challenges that I could solve *

Strongly Disagree

1 2 3 4 5

Strongly Agree

How difficult did you find the CTF? *

Too Easy

1 2 3 4 5

Too Hard

I came away knowing more than when I started *

Strongly Disagree

1 2 3 4 5

Strongly Agree

There was enough challenges in each category *

Strongly Disagree

1 2 3 4 5

Strongly Agree

Google Capture The Flag Feedback次が最後のページです。

General feedback

Optional, Free form responses

Was there any particular category you found most interesting?

Favorite challenges

Least favorite challenges

What challenges / categories would you like to see in the future?

Is there anything we need to include more of in the future?

Most educational challenge

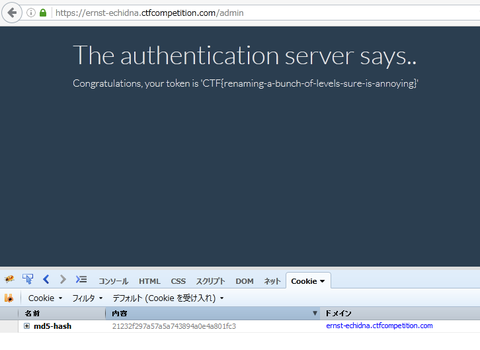

Google Capture The Flag Feedback回答すると、次のページが表示されます。

Impressions

Optional, What was your impression of the Capture The Flag

What was your impression of the Capture The Flag?

Did playing the Capture The Flag event change your impression of Google in any way, if so, how?

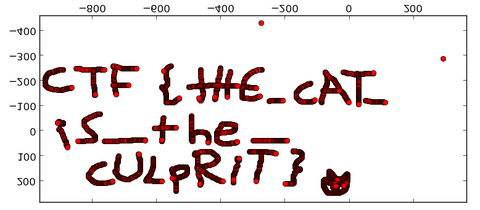

フラグは、

CTF{thank.you.for.sharing.your.feedback.it.is.much.appreciated}です。

丹羽 国彦

インプレスR&D

2015-05-22

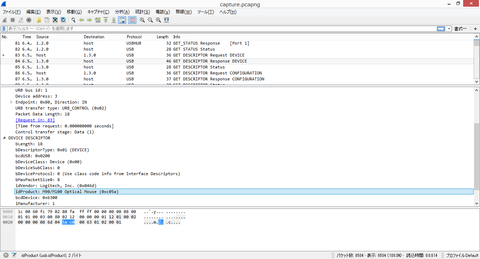

![Logitech M100 Mouse. M100 USB CORDED MOUSE MICE. Optical - Wired - Black - USB - 1000 dpi - Scroll Wheel by Logitech [並行輸入品]](http://ecx.images-amazon.com/images/I/21qnlwfZGcL._SL160_.jpg)